Aktif Bilgi Toplama

Ağda bulunan cihazların Tespiti

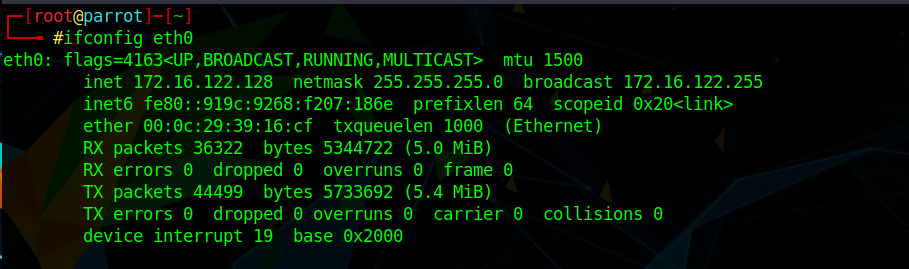

İlk önce sistemimiz’in kullandığı eth0 interface’imiz hakkında bilgi almak için ifconfig komutunu kullanarak bu işlemi gerçekleştiriyoruz. Burada elde etmek istediğimiz öncelikli bilgilerden bir tanesi subnet mask adresimiz dir bu adres sayesinde ipv4 adresimizin kullanıcılara tanımlı olan oktet ve prefix uzunluğunu hesaplayarak lan içerisinde bir arp sorgusu gerçekleştirip aktif cihazları tespit etmiş olucaz.

Subnet mask adresimiz ‘255.255.255.0’ şeklindedir, buda demek oluyorki lan içerisinde kullanılan ipv4 adresimizin ilk üç okteti network , son okteti de kullanıcılara tanımlanmış ve bizde buradan yola çıkarak prefix uzunluğumuzu hesaplayabiliriz.

Bu hesaplama sonucunda bulunan sonuç 24 bit’tir.

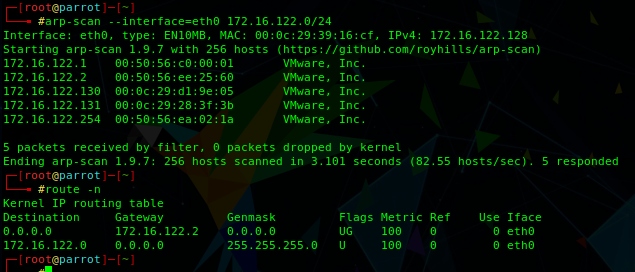

Daha sonra yukarıdaki ekran görüntüsünde görüldüğü gibi arp-scan aracımız ile ağımızdaki cihazların tespiti için arp sorgusunun yapılacağı subnet adresimizi ‘172.16.122.0/24’ ekliyoruz. Bunu gerçekleştirirken LAN içerisinide aslında bir broascast mac yayını yapıldı bu yayını gerçekleştirilirken veri bağlantı katmanı üzerinden ‘ff:ff:ff:ff:ff:ff’ gibi bir adres ile tüm lan içerisinde frame’ler gönderilerek gerçekleşti ve cevap veren cihazların mac adresleri arp ile çözümlenip bu sayede ağımızdaki cihazları ve ip adreslerini tespit etmiş olduk. Ayrıca gateway adresimi’zi route -n opsiyonu ile kontrol ettik.

İşletim Sistemleri Tespiti

Ağ üzerinde bulunan cihazlarımızın işletim sistemleri’nin tespiti ve hakkında bilgi toplamak için son derece gelişmiş olan nmap aracımızı kullanarak yapabiliriz.

#nmap -O 172.16.122.0/24

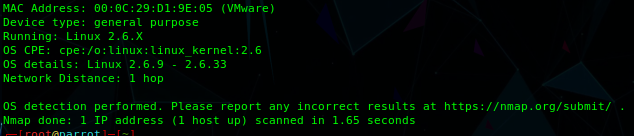

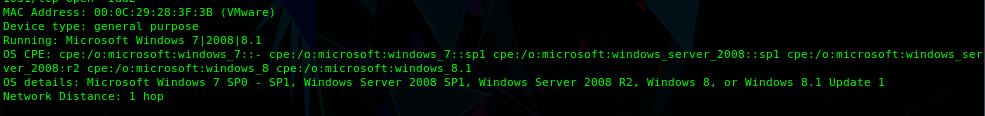

Yukarıdaki nmap komutunu -O opsiyonu ile hedef ağ içersinde çalışan cihazların kullandığı işletim sistemini tespit etmek için kullanılır.

Bu işlem gerçekleştikten sonra ağ içerisinde gateway adresimiz ve sanal makinaya bağlı olan adresler dışında iki cihazımızın kullandığı işletim sistemleri aşağıdaki ekran görüntüleri ile gösterilmiştir.

Yukarıdaki ekran görüntüsüne bakılacak olursa bu cihazımız ‘172.16.122.130’ ip adresine sahip olan ve linux tabanlı ve linux’un 2.6.9-2.6.33 versiyonları arasında kullanan bir işletim sistemi olduğu tespit edilmiştir.

Yukarıdaki diğer ekran görüntüsüne bakılacak olursa bu cihazımız ise ‘172.16.122.131’ ip adresine sahip olan ve windows 7 işletim sistemini kullandığı tespit edilmiştir.

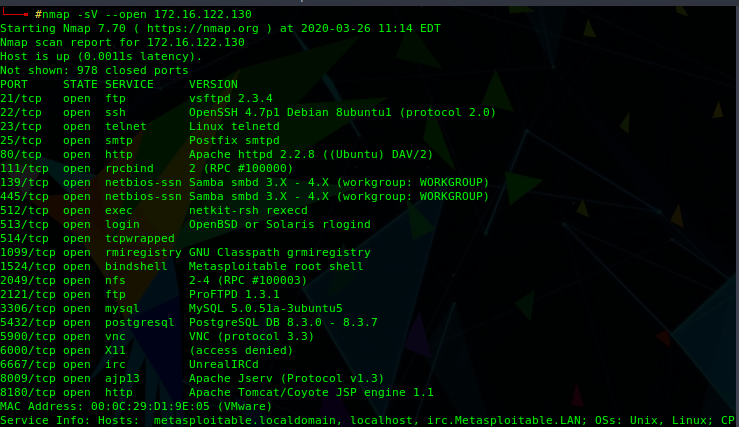

Çalışan Servislerin ve Versiyon bilgileri’nin Tespiti

Yukarıdaki ekran görüntüsünde görüldüğü gibi nmap aracı kullanılarak hedef makinemiz olan linux tabanlı işletim sistemi kullanan metasploitable makinemizin çalıştırdığı servislerin versiyon’larının tespiti için -sV , --open opsiyonları kullanılarak bu işlem gerçekleştirilmiştir.

Sonucunda yukarıda gösterilen ve açık olan servislerin versiyon bilgileri gibi kritik öneme sahip bilgiler terminal ekranında gösterilmiştir.

Genel Web Zafiyetleri

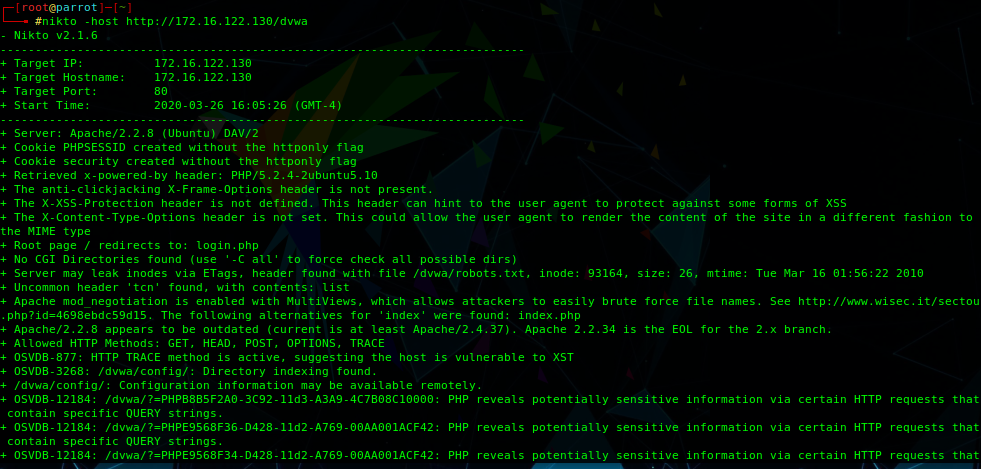

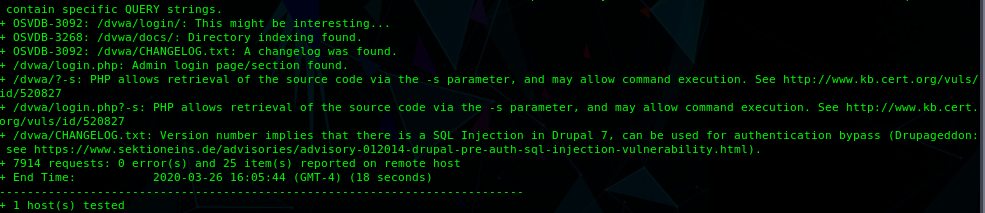

Hedef makinemiz olan dvwa makinası’nın genel web zafiyetlerinin tespiti için nikto aracını kullanarak gerçekleştirdik böylece hızlı bir şekilde oluşan zafiyetler hakkında bilgi aldık.

Yukarıdaki ekran görüntülerinde görüldüğü üzere nikto aracı ile yapılan zafiyet taraması sonucunda dvwa üzerinde oluşan web zafiyetleri listelenmiştir.

Nikto aracı’nın listelemiş olduğu genel zafiyetler aşağıdaki gibi sıralayabiliriz.

• X-Frame-Options anti-clickjacking tıklama önleme mevcut değil,

• ‘X-XSS-Protected’ başlığının tanımlanmadığını,

• ‘X-Content-Type-Options’ ayarlanmadığını,

• cgi/ Dizini’nin bulunmadığını,

• dvwa/robots.txt dosyası’nın bulunduğunu,

• çalıştırdığı Apache /2.2.8 versiyonu’nun güncel olmadığını,

• izin verilen http methodlarını (GET,HEAD,POST,OPTIONS,TRACE) gibi bilgileri veriyor.

Nikto OSVDB(Open source Vulnerability Database) üzerinde bulunan güvenlik güvenlik açıklarını bu veritabanın da tanımlayan numaraları ile listelemiştir bunları da incelediğimizde şu sonuçlar sıralanmıştır;

• OSVDB-877: Http trace yöntemi’nin etkin olduğu ve XST(Cross Site Trace)

zafiyetine neden olabilir,

• OSVDB-3268: dvwa/config/ dizini’nin bulunduğu ve yapılandırma dosyaları’nın bulunabileceği,

• OSVDB-3092: dvwa/login/ dizini’nin bulunduğu,

• OSVDB-3268: dvwa/docs/ dizini’nin bulunduğu,

• OSVDB-3092: dvwa/CHANGELOG.txt gibi bir log dosyası’nın bulunduğu,

• Ayrıca admin giriş sayfası olan dvwa/login.php dosyası’nın belirtilen yolda bulunduğu tespit edilmiştir.