METASPLOIT FRAMEWORK

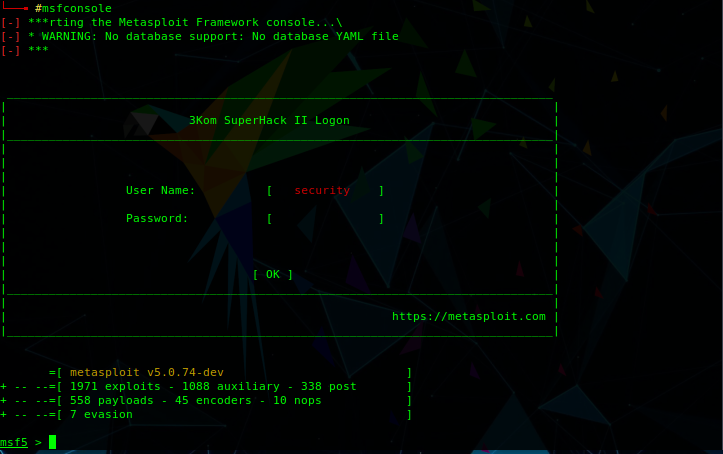

Metasploit framework sızma testlerinde exploit,auxiliary,payload gibi içerikler barındıran ve kullanıcıya harika bir arayüz sağlayan gelişmiş bir platformdur.

Metasploit kendine özgü komutları sayesinde çok daha iyi bir kullanım sağlar,bu komutlardan bazıları aşağıda sıralanmıştır.

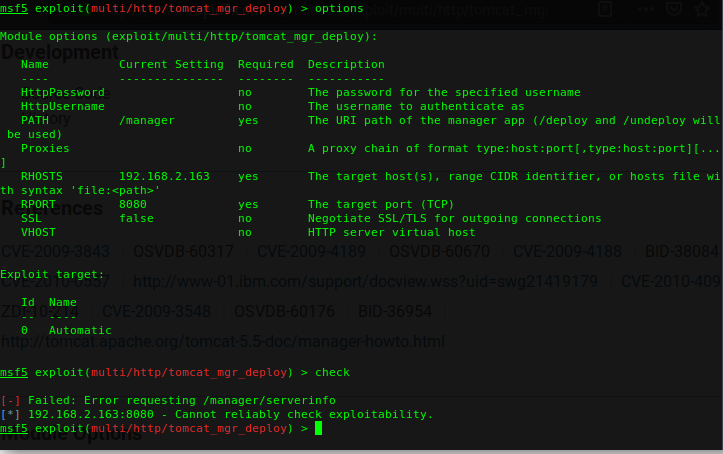

İlk olarak Check komutu ne işe yarar bunu inceleyelim,metasploit’de check komutu kullanılan exploit’in hedef sistemde işe yarayıp yaramadığını kontrol eder.

Örnek olarak yukarıda apache tomcat zafiyeti için bir exploit use komutu ile metasploit framework’te kullanılmak için seçilmiştir.daha sonra gerekli ayarlar set komutu ile eklenip işe yarama kontrolü açısından check komutu ile kontrol edilmeye çalışılmıştır ve ekranda dönen cevap ise bunun işe yarayamayacağı üzerinedir.

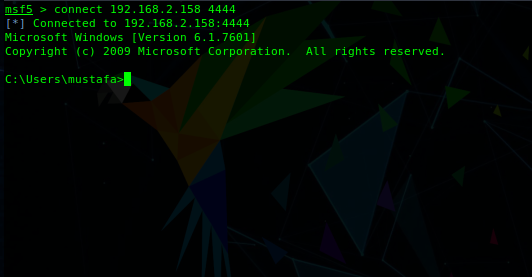

Connect komutu ise bize metasploit sayesinde bir port numarası ve ip adresi ekleyerek netcat ya da telnet bağlantısı sunar.

Yukarıda karşı sistem ile bir netcat bind shell bağlantısı ile bağlantı metasploit framework aracılığı gerçekleşmiştir.

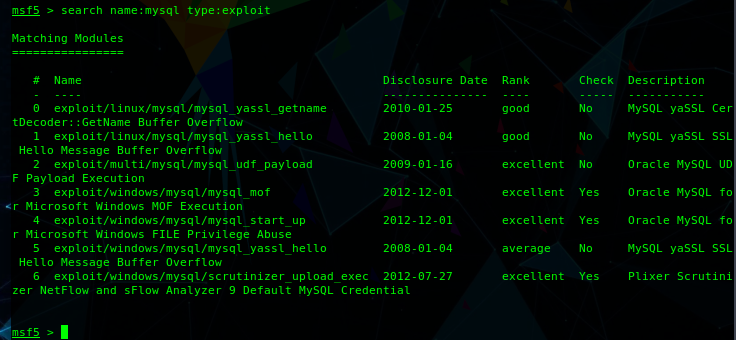

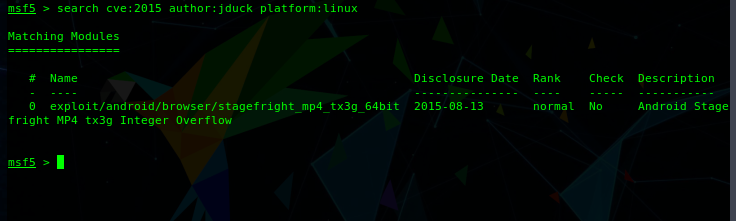

Aynı zamanda metasploit içerisindeki modulleri spesifik bir arama yaparak daha rahat bir şekilde bulabiliriz.

Yukarıdaki ekran görüntüsünde olduğu gibi search komutunun yanında name ve type opsiyonları kullanılarak mysql ile ilgili exploitler ekranda gösterilmiştir. Bu komutu biraz daha gelişmiş olarak kullanırsak aşağıdaki gibi istediğimiz platformu, modul yazarını ve zafiyet tarihi ile arama yapabiliriz.

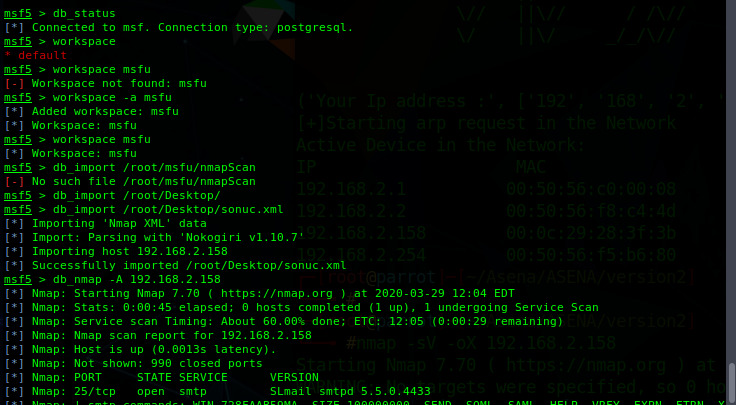

Bunların yanında metasploit framework aracımızı nmap gibi gelişmiş araçlar ile kullanabilir ve daha öncesinde taranmış olan bir xml dosyasını içe aktarıp metaslpoit üzerinde’de taram işlemini gerçekleştirebiliriz.

Yukarıdaki ekran görüntüsünde öncelikle db_status komutu ile postgresql veritabanı bağlantısı kontrol edilmiştir,daha sonrasında ise ‘msfu’ adında bir çalışma alanı workspace -a opsiyonu ile oluşturulmuş ve ardından /root/Desktop/ dizini altındaki sonuc.xml dosyası db_import komutu ile içe aktarılıp db_nmap komutu ile hedef sistem -A opsiyonu(işletim sistemi algılama, sürüm algılama,komut dosyası tarama) ile tarama gerçekleştirilmiştir.

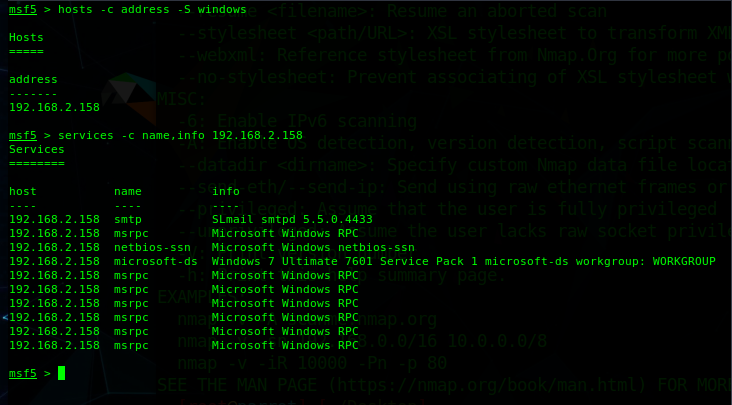

Ayrıca Metasploit’in bize sunduğu diğer bilgi alma komutları aramalarımızı daha zengin ve etkili bir şekilde gerçekleştirebiliriz.

Yukarıdaki ekran görüntüsünde ise veritabanında ekli olan cihaz hakkında bilgi almak için hosts komutunu -c opsiyonu ile address sütunu’nu göstermesini, -S opsiyonu ile addres ile eşleşen belirli bir ifadeyi yani ‘windows’ ifadesini arama yaptık ve sonuçlar ekranda gösterildi.

Ardından service komutunu kullanarak daha öncesinde ‘192.168.2.158’ ip adresine sahip cihazın veritabanına kaydedilmiş olan servis bilgisine erişim sağlamak için services komutunu -c opsiyonu ile ‘name’ ve ’info’ sütunları hakkında bilgi almak için kullandık.

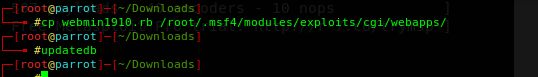

Eğer metasploit framework veritabınanı’na içerisinde bulunmayan bir exploit yada diğer modullerden birini eklemek istediğimiz de bunu yapmak için ise aşağıdaki yöntemi izleyebiliriz.

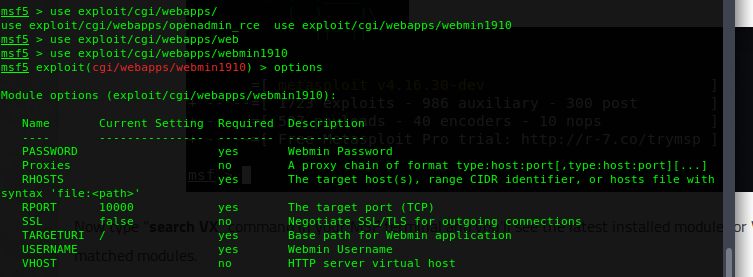

Burada öncelikle indirilen exploit ismi webmin1910 olarak değiştirilip metasploit içerisine modul olarak eklenmesi için /root/.msf4/modules/exploits/

yolu izlenip daha önceden oluşturmuş olduğum cgi/webapps dizini’nin altına kopyalanmıştır , sonrasında ise updatedb komutu ile sistemdeki dosya ve dizinler için güncelleme sağlanarak metasploit framework çalıştırılmış ve belirtilen yoldaki exploit kullanılmıştır.