OSINT

Bilgi birçok kaynaktan daha fazla erişilebilir hale geldikçe bu bilgileri kullanarak hedef sistem’e veya kuruma yapılan saldırıların başarıya ulaşma olasılığı da artmaktadır nedeni ise çok açıktır eğer hedefi ne kadar iyi biliyorsam o zaman zafer kaçınılmazdır.

Gelelim Açık kaynak istihbaratına (Open Source Intelligence) .

OSINT public olan alanlardan çeşitli araçlar veya teknikler vasıtası ile elde edilen bilgilerdir ve bu kavram penetrasyon testinin’de ilk adımını oluşturan bilgi toplama evresinde kullanılmaktadır.Bu sayede hedef sistem veya kurum ile doğrudan bağlantıya geçilmeden bile elde edilen istihbarat ışığında sistemin zafiyetlerinin nokta atışı tespit edilmesini sağlar.Bu işlemler gerçekleşirken bilgi toplama aşamalarından olan pasif bilgi toplama aşaması içerisinde yer alır çünkü bilgi toplamak için kullanılan araçlar veya teknikler halka açık olarak nitelendirilir .

Şimdi OSINT tekniklerine ve nasıl yapıldıklarına ilk önce belki de bu işin temelini oluşturan Google hacking yönteminin nasıl gerçekleştirileceğine bakalım .

Google Hacking

Bu teknik ile bilgi toplamak istediğiniz web sunucusu hakkında eğer doğru anahtar kelimeleri kullanırsanız birçok bilgi elde edersiniz. Öncelikle bu tekniğini kullanmak için google ‘ın filtreleme ifadelerine bakalım.

*site:Bu ifade ile istenilen alan adın da sınırlandırma yapılarak daha faydalı sonuçlar döndürülecektir.

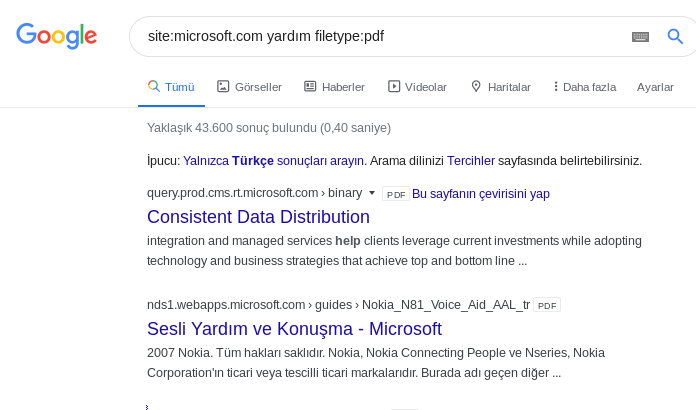

Görüldüğü üzere site opsiyonu kullanılarak belirtilen alan adına sınırlandırma getirilmiştir bunun yanında ise yardım ifadesi getirilerek alan adı içerisinde bu ifade döndürülür ve sonuçlar yansıtılır.

*filetype:Bu opsiyon sayesinde hedef site veya siteler üzerinde istenilen dosya formatı listelenebilir.

Burada da görüldüğü üzere araştırma yapan kişi hedef alan adı üzerinden belirtilen ifade dahilinde dosya türü pdf formatında olarak bir listeleme gerçekleştirmiştir.

*intitle:Bu opsiyon ile de hedef web sunucusu veya sunucuların dizinleri listelenebilir.

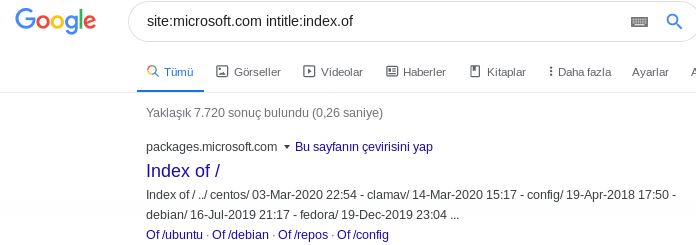

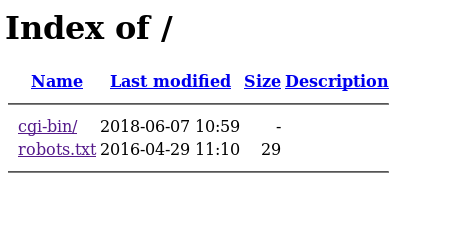

Burada da yine bir alan adı kısıtlaması belirterek intitle opsiyonu ile index.of anahtar kelimesini kullanarak web sunucusunun dizinlerine erişim sağlamaya çalışıldı ve bunun sonucunda;

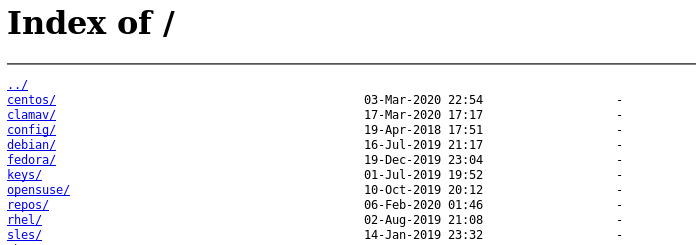

Burada belirtilen dizinlere bazı tarih bilgileri ile bilgi toplama sağlandı. Bunun gibi birçok opsiyonu olmakla beraber daha gelişmiş aramalar yapılarak önemli zafiyetlerin tespiti çalışmalarında veya kritik öneme sahip sunucuların versiyon bilgilerinin öğrenilmesi gibi birçok faliyet yürütülebilir. Bu sayede yanlış konfigure edilmiş bir web sunucusunun dışarıya oldukça fazla bilgi çıkarması sonucunda kritik öneme sahip olan dosyalar okunarak sisteme sızma işlemi gerçekleştirilebilir.

intitle:"index of" service.grp

Örnek olarak böyle bir arama sonucunda dizinler içerisindeki service.grp adında bir konfigurasyon dosyasına erişilerek sistem üzerindeki zafiyet sömürülebilir. Bunun sonucunda son derece kritik önemdeki robots.txt dosyasına erişim sağlayabiliriz.

Shodan

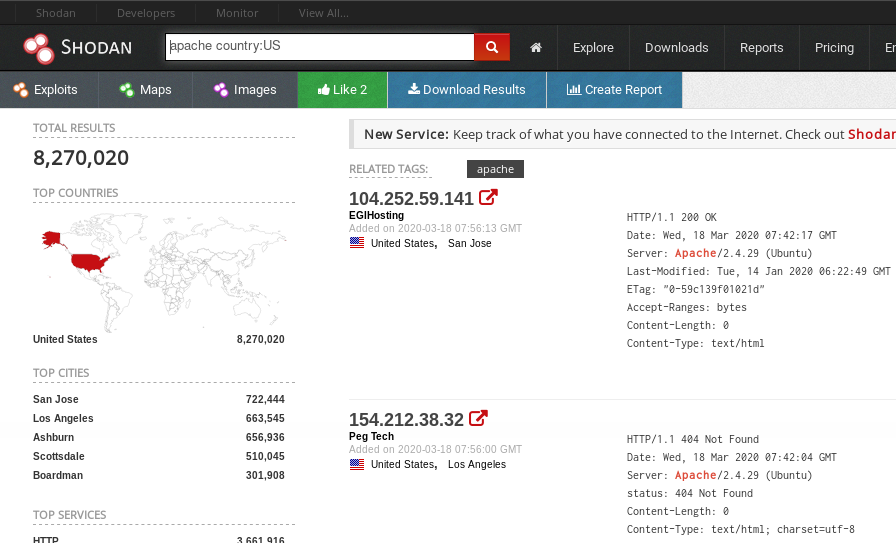

Google gibi arama motorları arama yaptıkları alan olarak World Wide Web ile kısıtlıdır.Fakat Shodan Internet üzerindeki sistemler ve Iot cihazları da dahil olmak üzere bir arama motorudur diyebiliriz.Yani shodan ile Web kameraları , sunucular , akıllı Tv ‘ler , buzdolapları gibi Internet erişimine bağlı tüm cihazları bulabilirsiniz.Ayrıca hedef sistemin kullandığı teknolojileri, versiyon bilgilerini , açık olan port’larını ve bunun gibi banner bilgilerini elde ederek zafiyet tespiti dahil yapabiliriz ve bunu gerçekleştirirken çeşitli filtrelemelerinden yararlanabiliriz.

Şimdi bir örnek ile shodan üzerinden hedef sistem hakkında gerekli olan bilgileri elde edelim.

Görüldüğü üzere burada country filtresi ile arama yapmak istediğimiz ülke’yi ekleyip bunun yanında apache çalıştıran web sunucuların listesini elde ettik ve bu sayede hedefin veya hedeflerin çalıştırdığı sunucunun hangi apache versiyonunu çalıştırdığı gibi kritik öneme sahip bilgileri elde ettik.

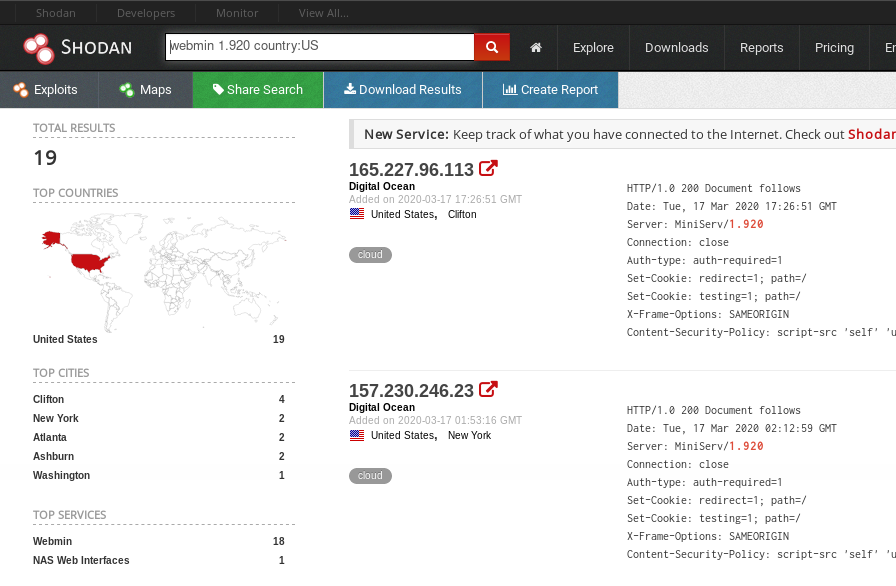

Biraz daha gelişmiş olarak kullanırsak daha önceden bulunmuş bir uygulama zafiyetinin versiyon bilgisi ile tarama gerçekleştirip gerekli filtreler aracılığı ile bunun kısıtlaması yapılarak hedef sistemin zafiyet tespiti sağlanabilir.

Görüldüğü gibi burada webmin 1.920 versiyon ile çalışan sistemler listelenmiştir .Bu sayede hedef sistemin veya sistemlerin çalıştırdığı uygulamaların versiyonu ile zafiyet tespiti sağlanmıştır.

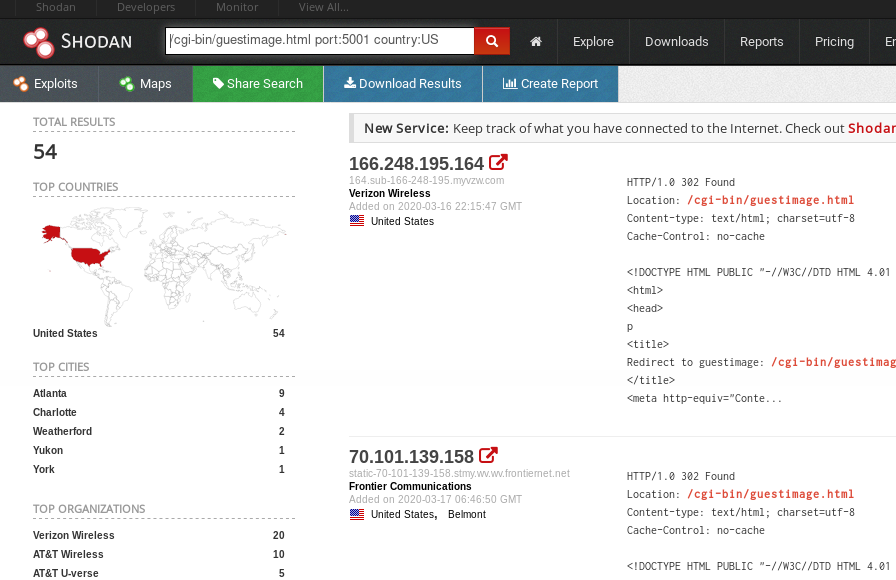

Bunun yanında yaygın olarak ip kamera tarfından kullanılan bir url yolu ve spesifik bir port numarası belirterek arama gerçekleştirdiğimizde http durum kodları ile bu aramanın ne durumda olduğunu ve erişim sağlamak için neler yapmamız gerektiğini belirleyebiliriz.

Dig

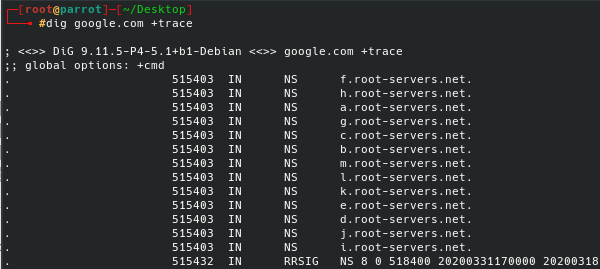

Dig(Domain Information Groper) alan adı sunucularını sorgulayarak bir DNS araması yapan komut satırı programıdır ve dns kayıtları , zone transfer gibi kritik bilgileri elde etmek için nslookup ‘ın alternatifi olarak kullanılabilir.

Dig varsayılan olarak /etc/resolv.conf dosyasında listelenen alan adı sunucusu adresi ile çözümleme gerçekleştirir.

Burada dig komutunu hedef alan adının yanında trace opsiyonu ile belirtilerek izlenen dns yolunun bir listesi elde edilmiştir.

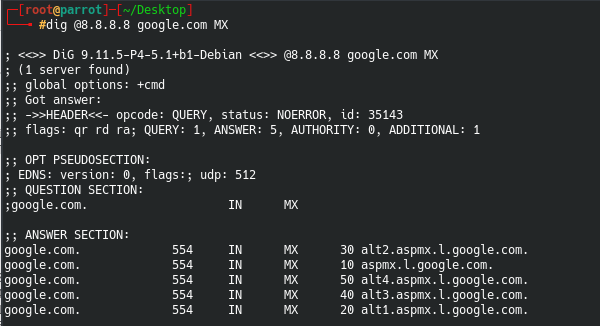

Burada ise hedef alan adının mail exchange(MX) yani adresimize mail transferi gerçekleştirirken gerekli olan dns kayıtları hakkında bilgi toplanmıştır.

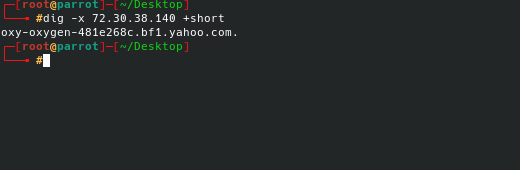

Geriye doğru bir DNS araması yapmak için yine dig komutunu kullanabiliriz bu sayede sorgulamak istediğimiz ip adresinin işaret ettiği alan adı tespitinide gerçekleştirebiliriz.

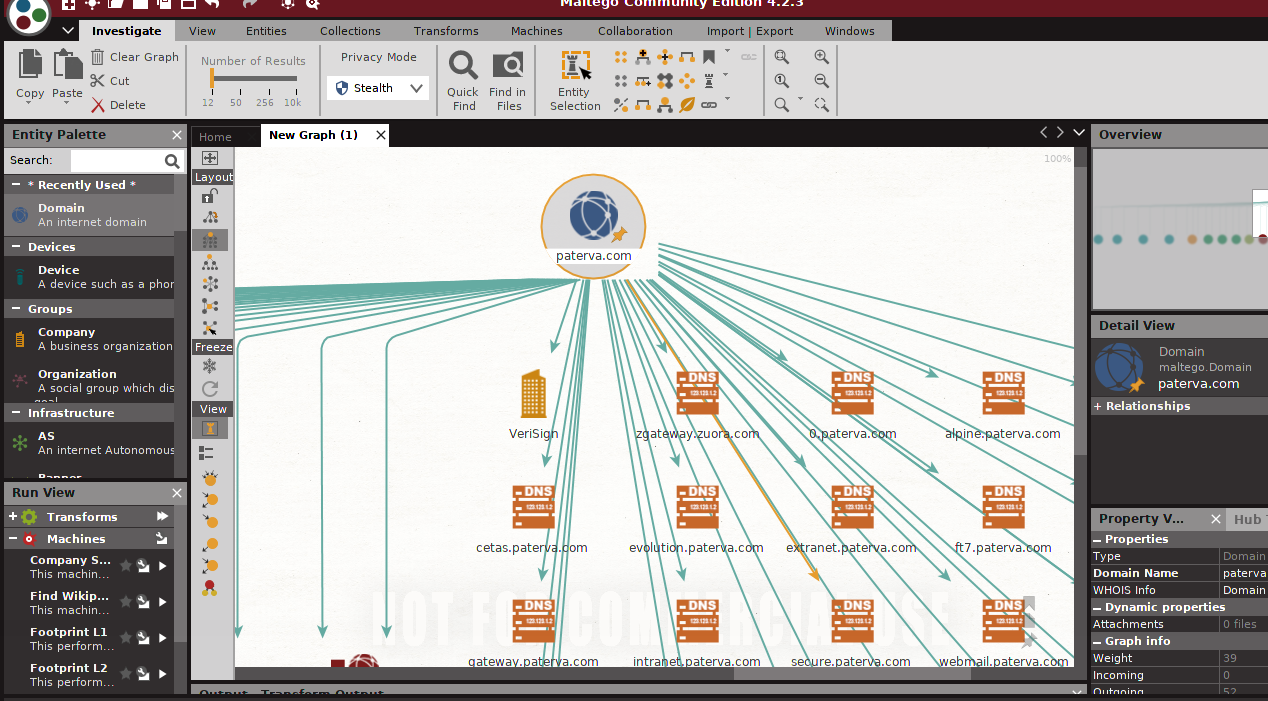

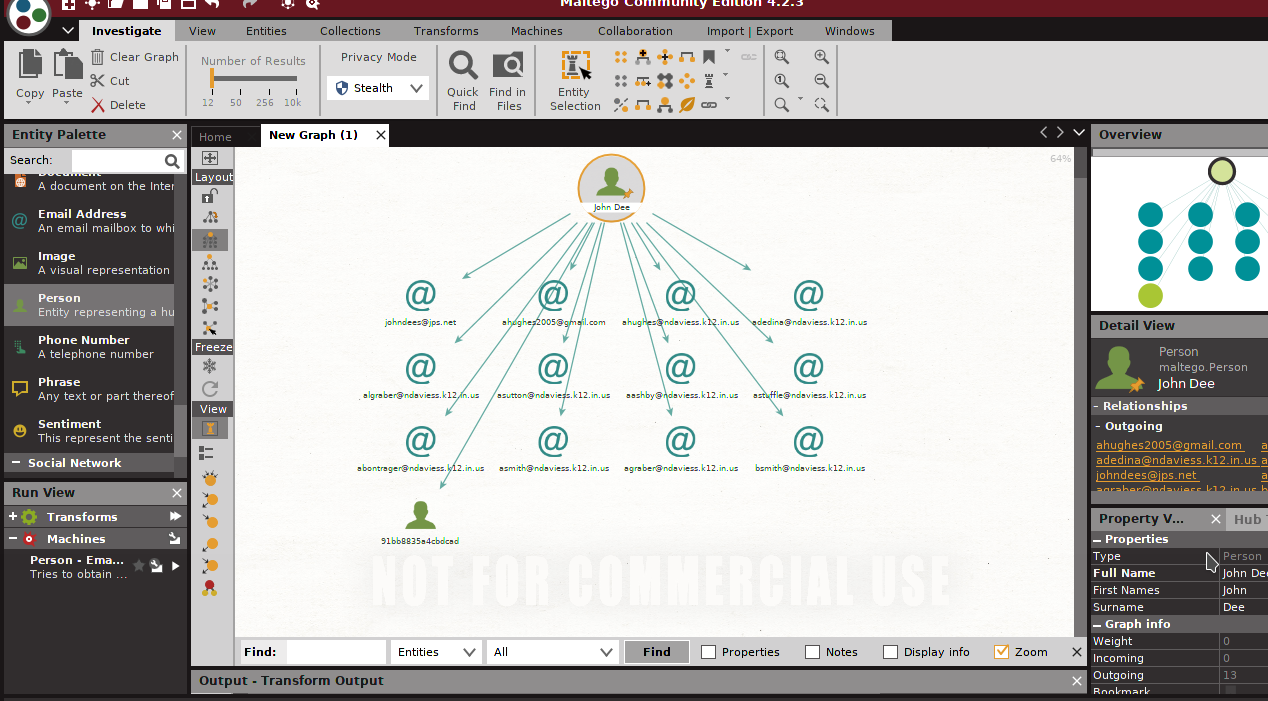

Maltego

Maltego ‘da hedef sistem veya sistemler hakkında bilgi edinmek için birçok hizmet ve servis sunmaktadır, bunu yaparken arama motorlorının kullanılmasının yanında sosyal ağlarda(twitter,facebook vb.) arama yaparak gereken bilgileri son kullanıcıya bir grafik arayüzü ile veri madenciliği yaparak gerçekleştirmektedir.

Burada maltego aracımız kullanılarak belirtilen alan adının tüm DNS , alt alan isimleri , bağımlı kişiler ve bağımlı mail adresleri elde edilmiştir. Bunu gerçekleştirirken maltegonun grafik arayüzü gerçekten çok büyük kolaylık sağlamaktadır sadece yapmamız gereken sol sütunda hedef ile öğrenmek istediğimiz bilgi için seçim yapıp hedefi ekleyip sonrasında ise sadece sağ tıklayıp istediğimiz taramayı gerçekleştirebiliriz.

Aynı zamanda herhangi bir kişi için bulunabileceği web adresi ya da sosyal ağlarda yapılan filtrelemeler ile birçok bilgi sağlayabilir.

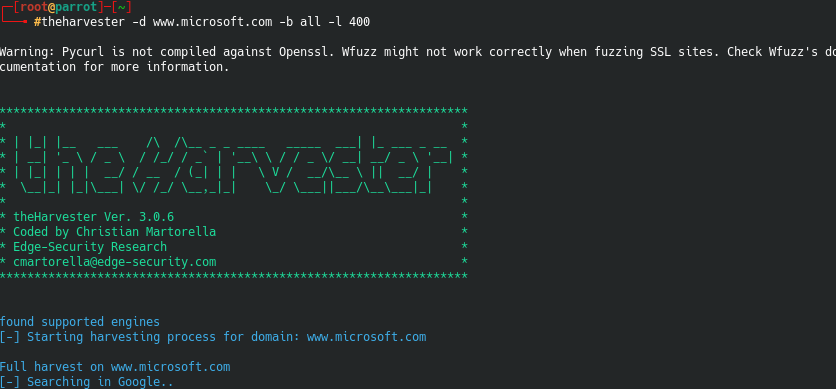

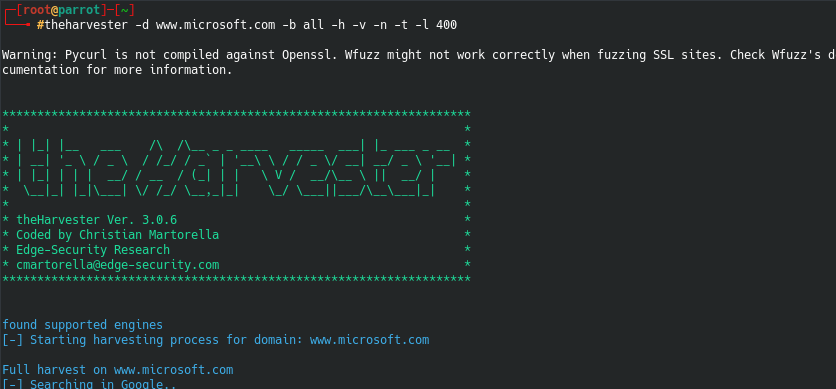

theHarvester

TheHarvester aracı diğer Osint araçlarında olduğu gibi çeşitli arama motorları ve bazı sosyal ağları kullanarak bilgi toplama işlemini gerçekleştirir.Bu bilgiler host adresleri, kullanıcı profilleri, mail adresleri gibi içeriklerdir.

Burada theharvester kullanılarak belirtilen alan adı için arama motorlarında bir osint çalışması yapılmıştır, bunu gerçekleştirirken -d opsiyonu ile belirtilen alan adı , -b opsiyonu ile de hangi arama motorunda arama yapılacağını belirleyebiliriz.Biz burada all ifadesini kullanarak tüm arama motorlarında arama yapması için ve -l opsiyonu sayesinde de arama esnasındaki sonuç saısını belirttik.

Burada ise daha önce belirtiğimiz opsiyonların yanında -v, -n , -t, -h opsiyonları dakullanılarak daha kapsamlı bir osint çalışması yapılmaya çalışılmıştır.Bu opsiyonlar sırası ile sanal host taraması, ip aralıkları için ters DNS sorguları, üst alan adları için tarama ve shodan veritabanında bilgi edinme için kullanılmıştır.

Recon-ng

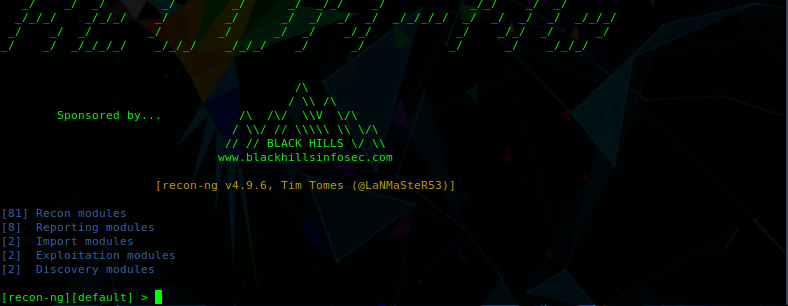

Recon-ng aracı da python ile yazılmış aynı metasploit framework gibi kullanım kolaylığı ve içerisinde barındırdığı moduller vasıtası ile Osint için geliştirilmiş harika bir komut satırı aracıdır.

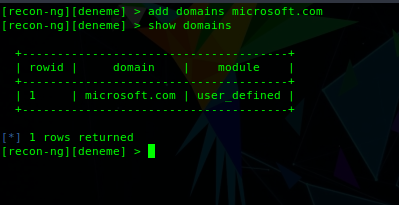

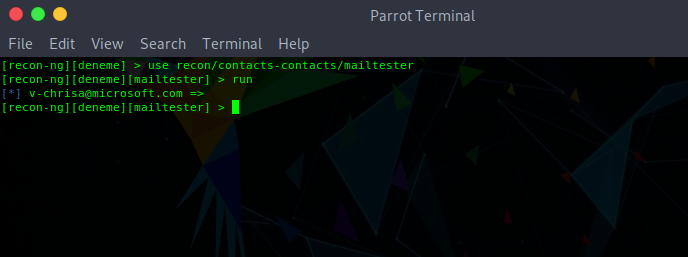

Öncelikle workspace komutu aracılığı ile kendimize deneme adında bir çalışma alanı oluşturduk daha sonrasında ise bilgi toplamak istediğimiz alan adı adresini add komutu ile aşağıdaki gibi ekledik ve show komutu ile görüntüledik.

Ardından recon-ng aracımızın içerisinde bulundurduğu Osint modulleri arasından mail adresleri için aşağıda belirtilen modulü kullanmak için use komutu ile çalıştırdık ve bize sadece bir tane mail adresi döndürdü.

Spiderfoot

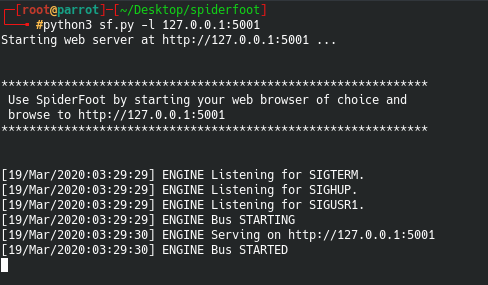

Spiderfoot ip adresleri, alan adları, mail adresleri, isimler gibi bilgileri toplamak için 100’den fazla kaynağı sorgulayan bir keşif aracıdır.Bunu gerçekleştirirken hangi modulleri kullanmasını gerektiğini ve hedefi belirtmeniz yeterli olucaktır. Spiderfoot bir web arayüzüde vardır bu sayede komut satırından belirtilen adres ve port’ta çalıştırabilirsiniz.

Spiderfoot ile hedef sistem üzerinden istediğimiz bilgileri spesifik olarak modul kullanarak elde edebiliriz.Bunu gerçekleştirirken komut satırında spiderfoot dizini içerisinde sf.py dosyasını python ile çalıştırıp loopback ip adresimizde ve 5001 numaralı portu dinlemesi üzerine çalıştırıp daha sonrasında ise sfcli.py dosyasını yine komut satırı üzerinde çalıştırdığımız da ve modules komutu ile modul isimlerini ve özelliklerini listelediğimizde gerçekleştirebiliriz.

Burada ise bahsettiğimiz sfcli.py dosyasını python aracılığı ile çalıştırıp modules komutu ile modul listeleme işlemlerini gerçekleştirdik.

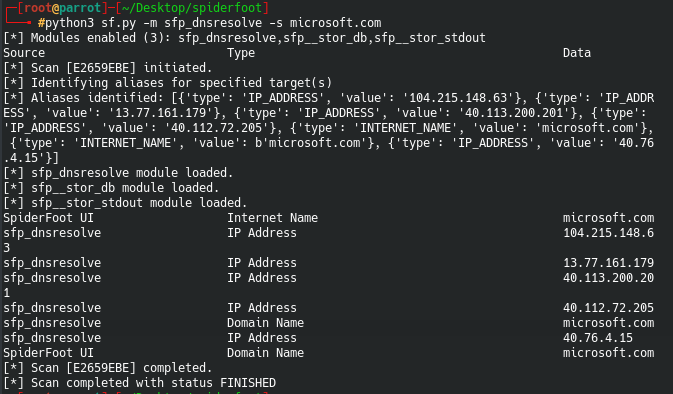

Gözüktüğü -m opsiyonu ile üzere moduller arasından sfp_dnsresolve modulunu seçerek ve -s opsiyonu ile hedefi belirterek komut satırı üzerinden çalıştırdığımızda modulun işlevinde belirtildiği gibi tanımlanan ana bilgisayarları ve ip adreslerini çözümlemeye çalışmıştır.

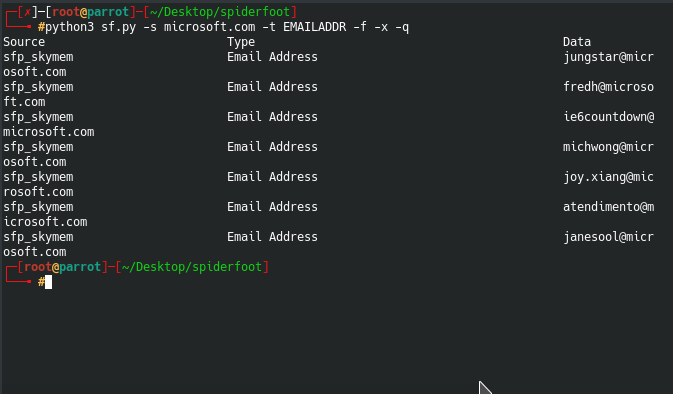

Görüldüğü üzere burada hedef alan adına -t opsiyonu ile mail adresleri tespiti için kendine ait olan bir modul, -f ve -x ile doğrudan hedef ile gerekli olan modul aracılığı filtreleme ve -q ile de kayıt tutma devre dışı kılınmıştır.

Photon

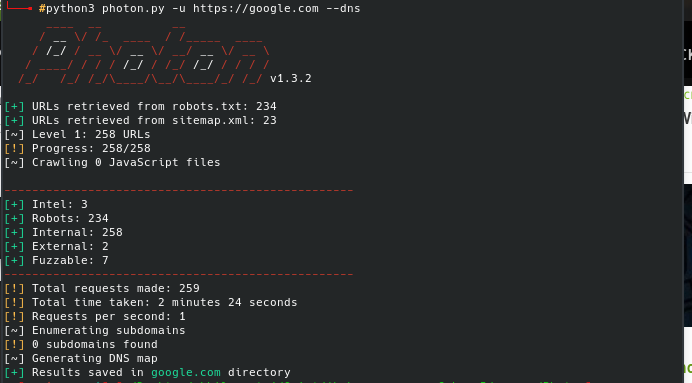

Photon’un Osint araçları arasında en dikkat çeken özelliklerinden bir tanesi görsel bir DNS haritası oluşturmasıdır,bu hedefteki alan adının ne tür bir yazılımın çalıştığına dair fikir verebilir.

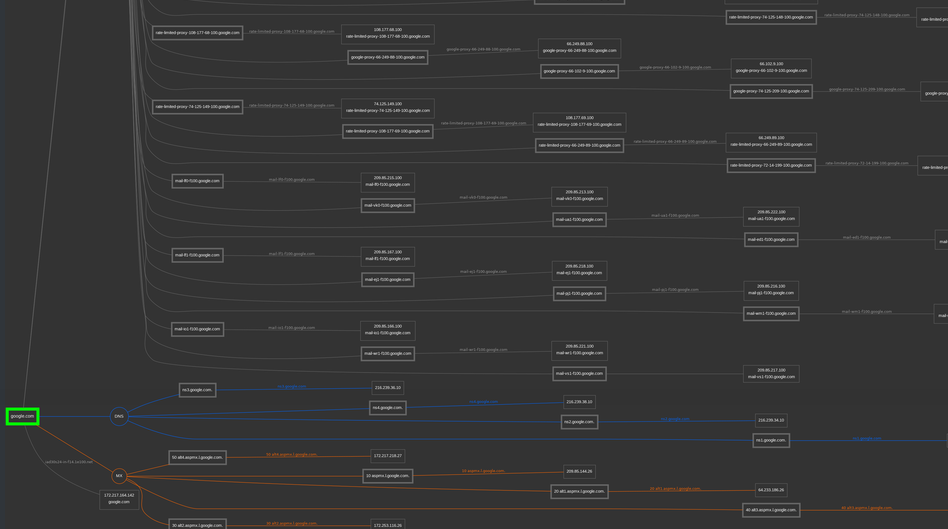

Burada -u opsiyonu ile hedef alan adı belirtilmiş ve –dns opsiyonu ile de alt alan adı ve dns verileri için kullanılmıştır. Tarama bittiğinde alan adı için bir dizin oluşturulmuş ve içerisinde bahsettiğimiz DNS haritalandırması yer almıştır.